Vừa qua, mã độc MacroBARTALEX ẩn trong thư rác đính kèm tập tin Excel và Microsoft Word đã tấn công hàng loạt doanh nghiệp.

Qua theo dõi một lượng lớn thư rác đầy ắp mã độc dạng macro tại khu vực châu Âu, các chuyên gia Trend Micro cho biết, loại mã độc này đang phục hồi mạnh mẽ với tốc độ lây lan nhanh và sự đa dạng về chủng loại biến thể.

Macro là gì?

Macro là tập hợp các lệnh (command) hoặc mã (code) giúp tự động hóa các nhiệm vụ (task) nhất định, nhưng gần đây những kẻ xấu một lần nữa lợi dụng triệt để công cụ này để tự động hóa các task chứa mã độc.

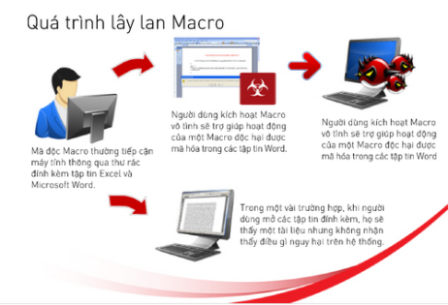

Về cơ bản, để tiếp cận nạn nhân, những cuộc tấn công sử dụng mã độc macro thường khởi đầu với tin nhắn hay email rác có chủ đề thu hút sự chú ý của người nhận, chủ yếu liên quan đến tài chính. Trong những trường hợp mã độc được phát hiện ở châu Âu, nội dung tin nhắn hay email (gọi chung là thư rác) thường xoay quanh nội dung về thông báo chuyển tiền hay hóa đơn.

Khi những thư rác này được mở, sẽ có 2 kết quả xảy ra, và phụ thuộc vào các tập tin đính kèm.

Người dùng có thể mở các tập tin đính kèm và xem hướng dẫn cách kích hoạt macro. Các thiết lập bảo mật mặc định trong Microsoft Word sẽ vô hiệu hóa các macro vì chúng có khả năng bảo vệ người dùng trước những âm mưu xâm nhập.

Việc kích hoạt macro vô tình sẽ trợ giúp hoạt động của một macro độc hại được mã hóa trong các tập tin Word. Macro này kết nối vào một liên kết URL cụ thể để tải về một VBScript độc hại với khả năng tải về máy dữ liệu “payload” cuối cùng.

Đối với trường hợp như thế này, sẽ không có gì nguy hiểm xảy đến với máy tính người nhận. Đây là một ví dụ về tập tin có phần mở rộng .doc được mã hóa theo chuẩn Base64 đính kèm trong email. Lỗi mã hóa trong quá trình gửi email đến các mục tiêu có thể dẫn đến loại tập tin này.

Dữ liệu payload cuối cùng là gì?

Khi những thư rác được mở, biến thể DRIDEX là dữ liệu payload cuối cùng. DRIDEX - một mã độc khét tiếng với khả năng ăn cắp thông tin cá nhân khi giao dịch ngân hàng trực tuyến thông qua con đường thâm nhập HTML (HyperTextMarkupLanguage - ngôn ngữ đánh dấu siêu văn bản).

DRIDEX trực tiếp kế thừa mã độc ngân hàng trực tuyến CRIDEX với những phương thức tấn công nguy hại hơn và kỹ thuật mới giúp tránh bị phát hiện.

Một khi được cài đặt và hoạt động trên một hệ thống bị tấn công, các biến thể DRIDEX có khả năng chụp ảnh màn hình trình duyệt; ra sức nắm lấy mẫu (form); clickshot; tấn công vào trang con.

Tóm lại, mục tiêu của chúng là những tổ chức tài chính ở châu Âu, và thực tế đã chứng minh rằng mã độc thư rác này đang ảnh hưởng đến người dùng tại khu vực này.

Điều gì khiến bạn phải quan tâm tới macro?

Bản thân macro không gây hại cho người dùng. Macro về cơ bản là tự động hóa những task thường xuyên tiến hành. Vấn đề mà chúng ta cần quan tâm chính là khi tội phạm mạng lợi dụng các chức năng của mã macro để tiến hành những phương thức tấn công của chúng.

Người dùng có thói quen sử macro là đích ngắm của mã độc loại này. Nhóm người sử dụng này khi nhận được tài liệu có mã macro sẽ không ngần ngại kích hoạt tính năng macro hoặc thậm chí thiết lập lệnh “Cho phép bật tất cả Macro”, điều này phổ biến trong một số môi trường làm việc thường trao đổi tập tin chứa macro.

Mã độc macro cũng gây ra những rủi ro nghiêm trọng đối với người dùng không thành thạo về macro trong bộ phần mềm Microsoft Office. Do không có được sự hiểu biết về những rủi ro tiềm tàng và tò mò để mở tập tin, người dùng có thể bỏ qua các cảnh báo bảo mật và cho phép bật macro để xem tài liệu vì tập tin có thể chứa các mục hấp dẫn thu hút họ để mở chúng.

Ngoài những tin nhắn hấp dẫn, một phần của chiến thuật “Socialengineering” (tấn công xã hội) là những hướng dẫn kích hoạt macro kết hợp với những tập tin hợp pháp như Excel và Microsoft, thường được sử dụng trong hoạt động của các doanh nghiệp. Và nhân viên rất dễ bị đánh lừa rằng, đây thực sự là một tập tin bình thường, hợp pháp và vô tình kích hoạt mã độc macro.

Ai sẽ bị ảnh hưởng bởi thư rác này?

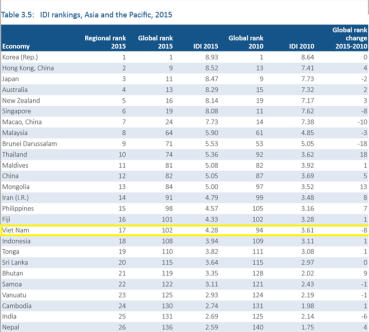

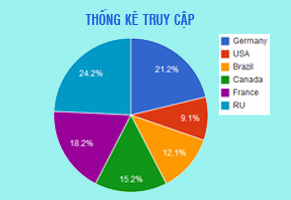

Theo số liệu của Trend Micro, châu Âu, Trung Đông và châu Phi là khu vực bị ảnh hưởng nặng nề nhất, chiếm 92,5% trong số các máy tính bị thâm nhập. Về các quốc gia bị ảnh hưởng, chúng ta đã thấy hầu hết hoạt động tấn công xảy ra ở Pháp (84,2%), theo sau là Nhật Bản (2,6%) và Italia (2,2%).

Ba đối tượng/ngành nghề bị ảnh hưởng nhiều nhất là chính phủ, y tế và giáo dục. Nếu chiến thuật Socialengineering thu hút nạn nhân dưới dạng thông báo hóa đơn và chuyển tiền, nhân viên trong những ngành công nghiệp này sẽ mở các email và tập tin đính kèm vì nghĩ chúng liên quan đến công việc.

Những ảnh hưởng của các mối đe dọa này lên doanh nghiệp

Không những phát tán mã độc và nguy cơ mất cắp thông tin, năng suất của các doanh nghiệp cũng bị ảnh hưởng bởi số lượng lớn thư rác có chứa mã độc macro. Hoạt động kinh doanh có thể bị gián đoạn vì chúng gây phiền nhiễu cho nhân viên và bộ phận IT. Đặc biệt, các mẫu mã hóa theo chuẩn Base64 hiển thị những ký tự ASCII trong tập tin .doc đính kèm.

Người dùng nên làm gì để ngăn chặn các mối đe dọa đến máy tính của mình?

Macro vốn dĩ không độc hại nhưng các chuyên gia bảo mật khuyên người dùng nên kích hoạt tính năng bảo mật macro của Microsoft Word và hãy cảnh giác với bất kỳ tài liệu hướng dẫn vô hiệu hóa các tính năng bảo mật macro. Tốt hơn hết, nên tiến hành những bước bảo mật phức tạp hơn là đánh cược sự an nguy của chiếc máy tính của mình.

Vì mã độc macro thường được gửi qua email nên thiết lập bảo mật cho email là một điều bắt buộc. Trước khi mở email, nên kiểm tra thật kỹ thông tin người gửi. Đừng bao giờ mở email từ người lạ hoặc thư rác quảng cáo mặc dù nội dung có vẻ là quan trọng. Hãy mở tập tin đính kèm chỉ khi chúng được xác nhận.

Nguồn: khoahocvacongnghevietnam.com.vn